백업 서버도 뚫린다?

해커들의 랜섬웨어를 통한 백업 무력화 최신 기술 분석

최근 랜섬웨어 공격의 트렌드는 단순히 데이터를 암호화하는 것에 그치지 않습니다. 기업의 마지막 보루인 백업 시스템을 먼저 무력화하여 복구를 불가능하게 만들고, 거액의 몸값을 요구하는 지능형 공격(APT)으로 진화했습니다.

오늘은 해커들이 백업을 무력화하기 위해 사용하는 최신 기술들과 이를 완벽하게 차단할 수 있는 Physical Air-Gap 기반 백업 솔루션, 디포트리스(D-FORTRESS)에 대해 자세히 알아보겠습니다.

1. 해커는 어떻게 당신의 백업 서버를 파괴하는가?

과거에는 백업 시스템을 구축하는 것만으로도 해킹이나 랜섬웨어 공격에 안전하다고 믿었지만, 지금의 해커들은 훨씬 고도화된 기술로 당신의 백업 시스템을 파괴합니다.

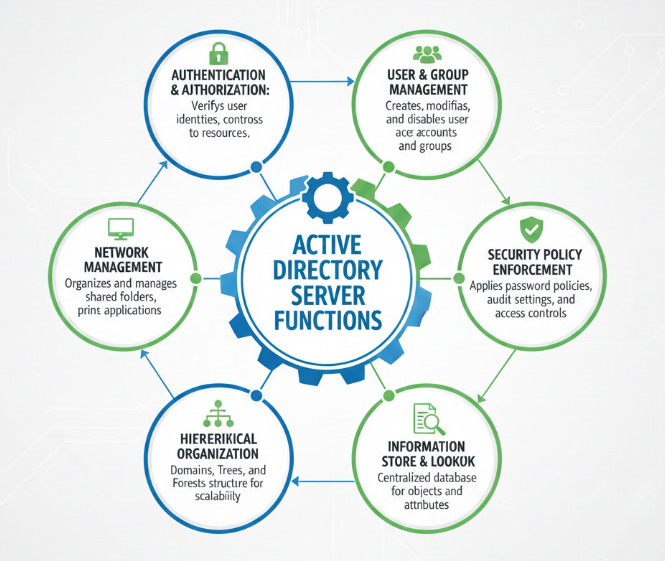

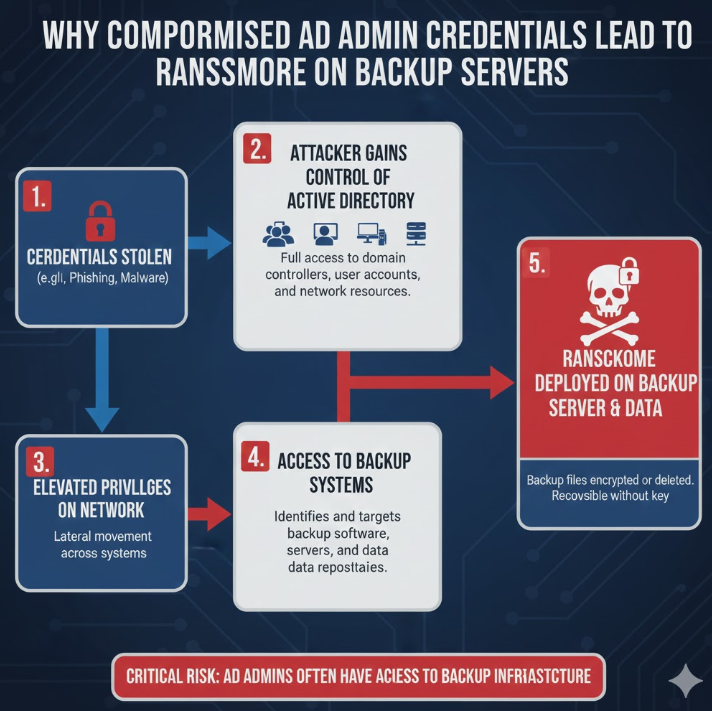

- AD(Active Directory) 권한 탈취: 기업 내부망의 중심인 AD 서버를 장악하여 백업 관리자 계정을 획득합니다. 이를 통해 백업 스케줄을 삭제하거나 저장된 백업본을 직접 암호화합니다.

- VSC(볼륨 섀도 복사본) 삭제: 윈도우 시스템 자체 복구 기능인 섀도 복사본을 명령 프롬프트(vssadmin)로 즉시 삭제하여 이전 시점 복원을 차단합니다.

- 백업 소프트웨어 취약점 공격: 외산 유명 백업 솔루션의 제로데이 취약점을 이용해 백업 엔진 자체를 마비시킵니다.

- 지연 공격(Backup Poisoning): 시스템 내부에 잠복하며 악성코드가 포함된 데이터를 수개월간 백업하게 만듭니다. 복구 시점에 다시 랜섬웨어가 실행되는 복구 루프에 빠지게 됩니다.

2. 고가의 외산 백업 서버도 뚫리는 이유

많은 기업이 고가의 외산 백업 서버를 도입하지만, 여전히 랜섬웨어 피해를 입습니다. 그 이유는 대부분의 백업 서버가 네트워크에 상시 연결(Always-On)되어 있기 때문입니다. 아무리 강력한 소프트웨어 보안을 갖춰도 네트워크를 타고 들어오는 관리자 권한 공격에는 무력할 수밖에 없습니다.

3. 미국 CSIA의 랜섬웨어 대응 가이드라인

미국의 정보보호기관인 CSIA의 랜섬웨어 대응 가이드라인은 아래와 같은 대응 전략을 취할 것을 권고합니다.

랜섬웨어 및 데이터 갈취 사건 대비 방안(CSIA)

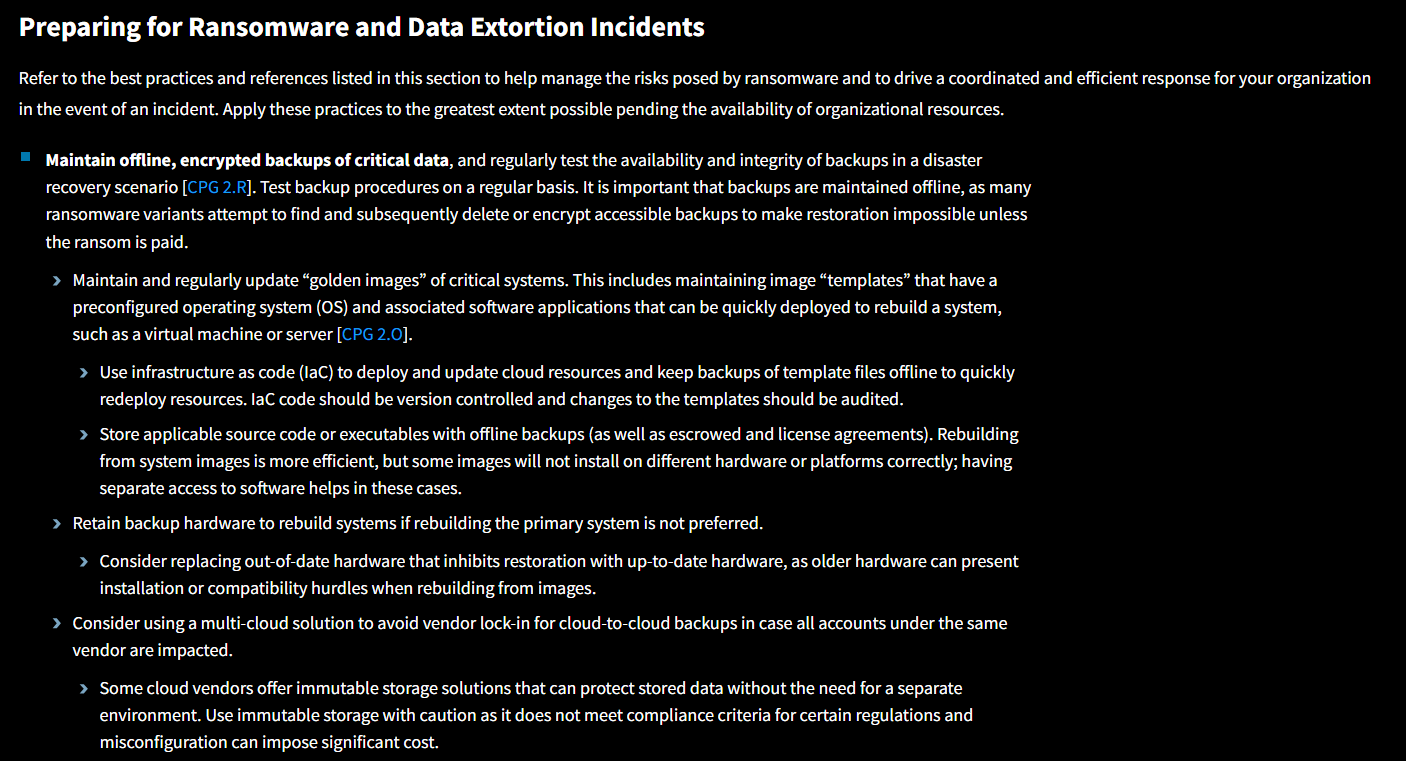

이 섹션에 나열된 모범 사례 및 참고 자료를 활용하여 랜섬웨어로 인한 위험을 관리하고, 사고 발생 시 조직의 효율적이고 체계적인 대응을 도모하십시오. 조직의 가용 자원에 따라 가능한 한 최대한 이러한 모범 사례를 적용하십시오.

중요 데이터의 오프라인 암호화 백업을 유지 하고 재해 복구 시나리오에서 백업의 가용성과 무결성을 정기적으로 테스트하십시오

[ CPG 2.R ]

백업 절차를 정기적으로 테스트하십시오. 많은 랜섬웨어 변종이 몸값을 지불하지 않으면 복원이 불가능하도록 접근 가능한 백업을 찾아 삭제하거나 암호화하려고 시도하므로 백업을 오프라인으로 유지하는 것이 중요합니다.

중요 시스템의 "골든 이미지"를 유지 관리하고 정기적으로 업데이트합니다. 여기에는 가상 머신이나 서버와 같은 시스템을 신속하게 재구축하기 위해 배포할 수 있는 사전 구성된 운영 체제(OS) 및 관련 소프트웨어 애플리케이션이 포함된 이미지 "템플릿"을 유지 관리하는 것이 포함됩니다. [ CPG 2.O ]

클라우드 리소스를 배포 및 업데이트할 때 IaC(인프라스트럭처 애즈 코드)를 사용하고, 템플릿 파일의 백업을 오프라인에 보관하여 리소스를 신속하게 재배포할 수 있도록 합니다. IaC 코드는 버전 관리되어야 하며, 템플릿 변경 사항은 감사 기록이 남겨져야 합니다.

해당 소스 코드 또는 실행 파일은 오프라인 백업(에스크로 및 라이선스 계약서 포함)과 함께 보관하십시오. 시스템 이미지를 이용한 재구축이 더 효율적이지만, 일부 이미지는 다른 하드웨어 또는 플랫폼에 제대로 설치되지 않을 수 있습니다. 이러한 경우 소프트웨어에 대한 개별 접근 권한을 확보하는 것이 도움이 됩니다.

주 시스템을 재구축하는 것이 바람직하지 않은 경우, 시스템을 재구축할 수 있도록 백업 하드웨어를 보관하십시오.

복원 작업을 방해하는 구형 하드웨어는 최신 하드웨어로 교체하는 것을 고려하십시오. 구형 하드웨어는 이미지에서 재구축할 때 설치 또는 호환성 문제를 일으킬 수 있습니다.

동일한 공급업체에 속한 모든 계정이 영향을 받는 경우, 클라우드 간 백업 시 공급업체 종속을 방지하기 위해 멀티 클라우드 솔루션 사용을 고려하십시오.

일부 클라우드 공급업체는 별도의 환경 없이 저장된 데이터를 보호할 수 있는 불변 스토리지 솔루션을 제공합니다. 하지만 불변 스토리지는 특정 규정의 준수 기준을 충족하지 못할 수 있고, 잘못 구성할 경우 상당한 비용이 발생할 수 있으므로 사용에 주의해야 합니다.

🛡️ 랜섬웨어 대응: 왜 '클라우드'만으로는 부족할까요?

최근의 랜섬웨어는 단순히 PC를 공격하는 것에 그치지 않고, 연결된 모든 네트워크를 타고 들어가 백업 데이터까지 찾아내어 파괴합니다. 따라서 "클라우드에 올렸으니 안전하겠지?"라는 생각은 위험할 수 있습니다.

1. 핵심은 '오프라인(물리적) 격리'입니다

랜섬웨어는 네트워크로 연결된 모든 곳을 공격합니다. 클라우드 백업이 편리하지만, 관리자 계정이 탈취되면 클라우드 내 백업본도 함께 삭제되거나 암호화될 수 있습니다.

- 해결책: 인터넷이 연결되지 않은 물리적인 외부 저장 장치(LTO 테이프, 외장 하드 등)에 데이터를 따로 보관해야 합니다. 도둑이 집(네트워크)에 들어와도 찾을 수 없는 '금고'를 집 밖에 두는 것과 같습니다.

- 하지만 물리적인 외부 저장 장치는 복구 시간이 많이 걸리는 것이 치명적인 단점입니다.

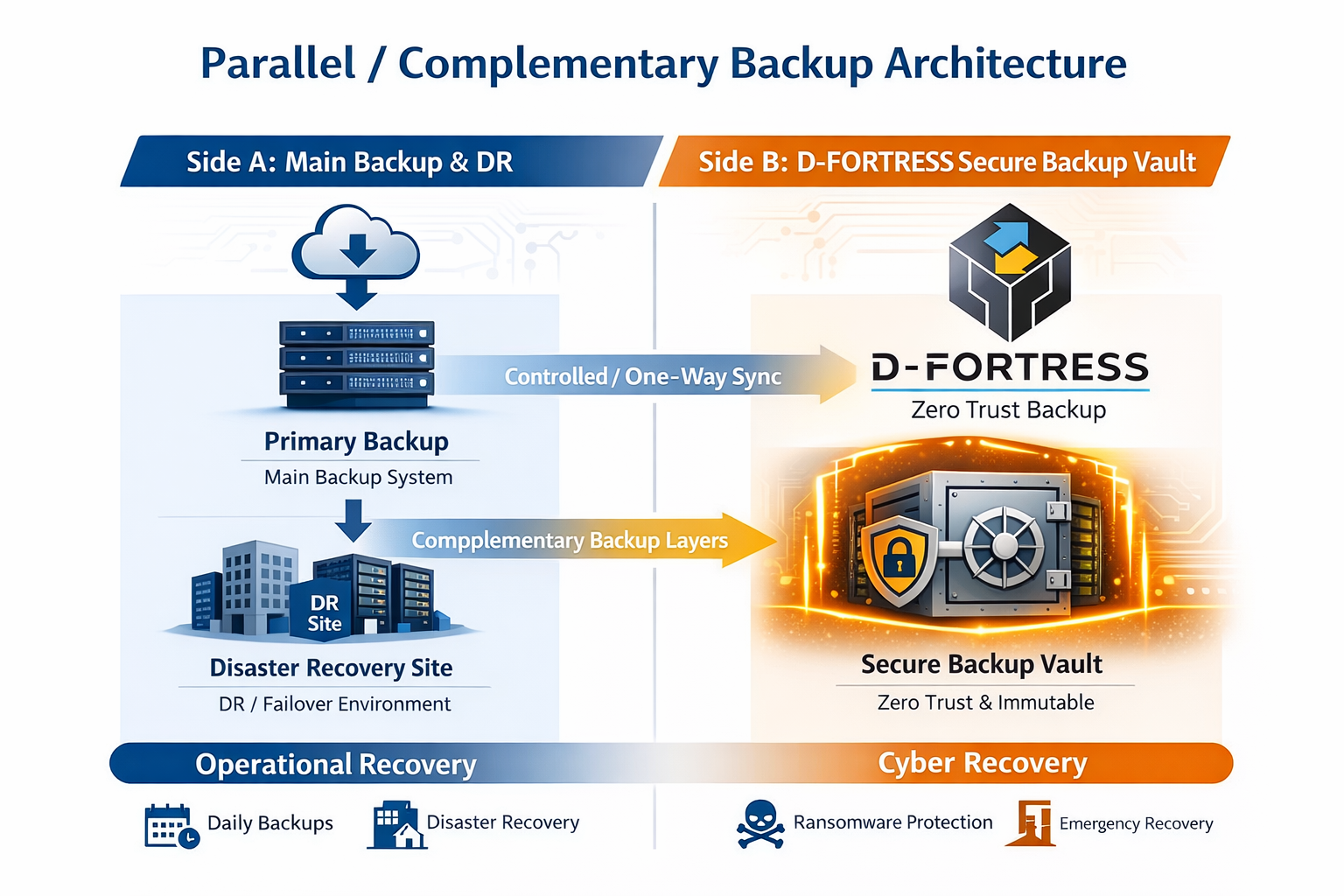

2. '하이브리드 백업' 전략이 필수입니다

클라우드의 신속함과 물리적 서버의 안전함을 결합한 하이브리드 전략을 사용해야 합니다.

- 클라우드 백업: 일상적인 빠른 복구를 위해 사용합니다.

- 물리적 격리 백업: 최후의 보루입니다. 클라우드 서비스 자체가 공격받거나 계정이 막혔을 때 기업의 생존을 결정짓는 핵심 자산이 됩니다.

3. '골든 이미지'와 '설계도'를 챙기세요

데이터만 있다고 바로 업무가 재개되는 것은 아닙니다. 서버를 즉시 다시 만들 수 있는 '시스템 템플릿(골든 이미지)과 인프라 설정 코드(IaC)를 미리 준비해두어야 합니다.

- 이 설계도들 역시 오프라인에 백업해 두어야 사고 발생 시 며칠이 걸릴 복구 작업을 몇 시간으로 단축할 수 있습니다.

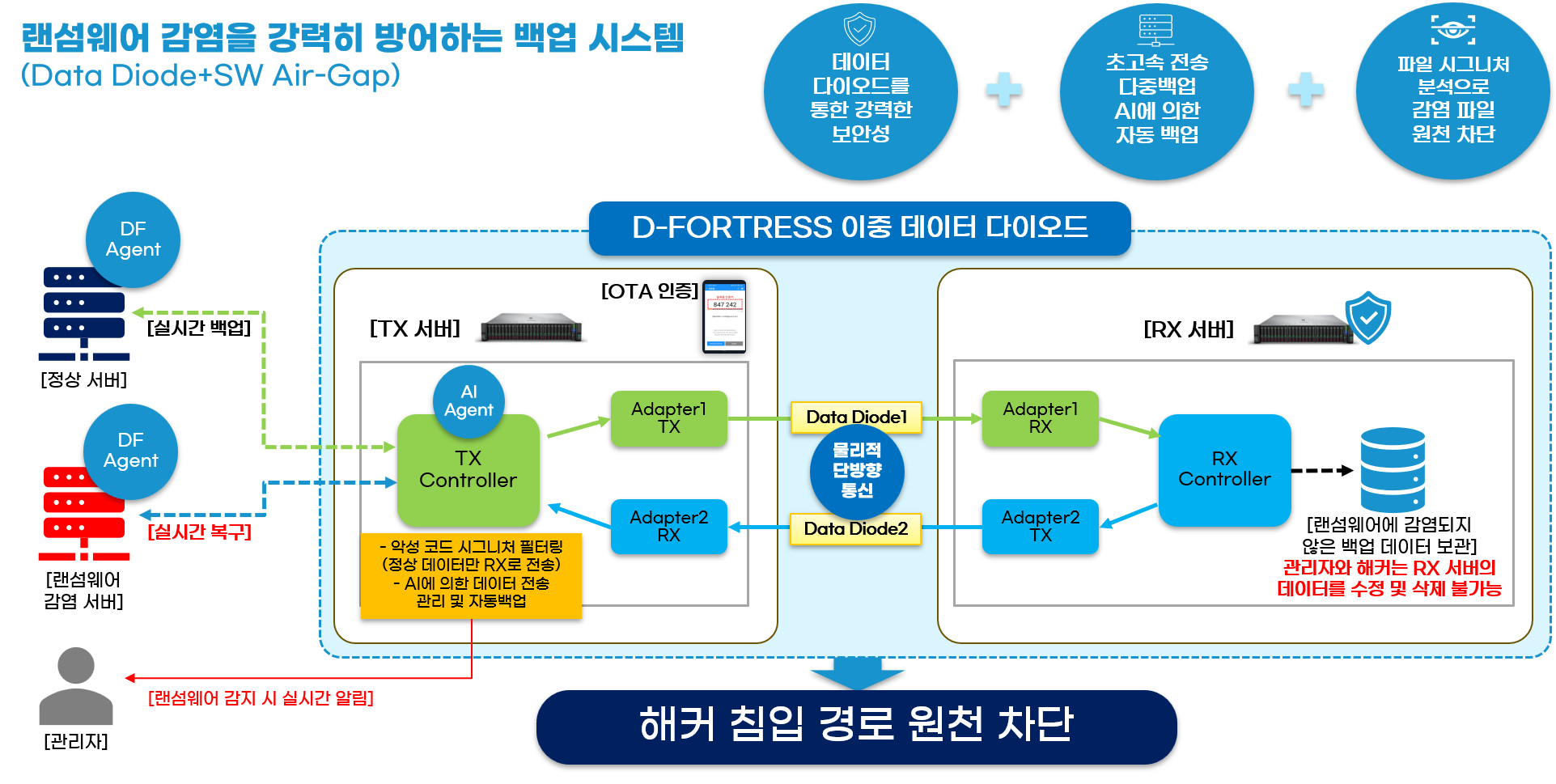

랜섬웨어의 확실한 대비책, 디포트리스(D-FORTRESS) 백업 시스템이란 무엇인가?

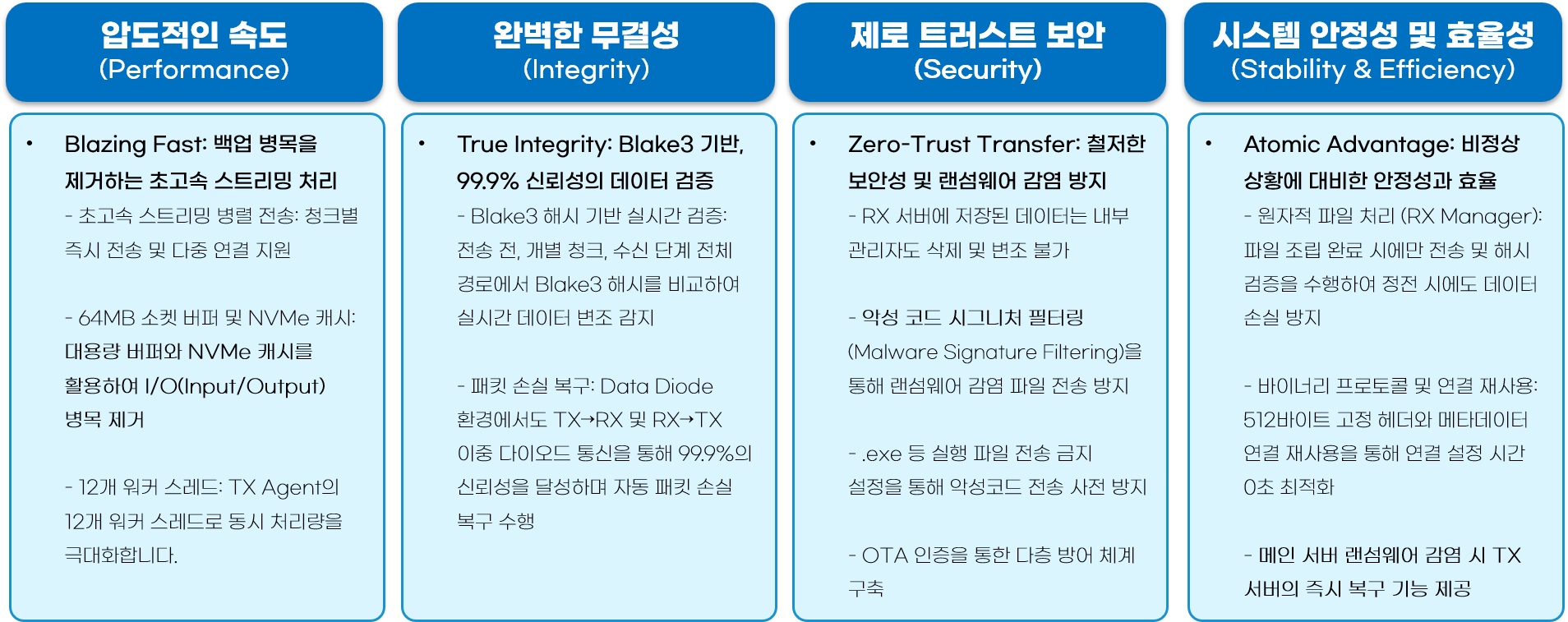

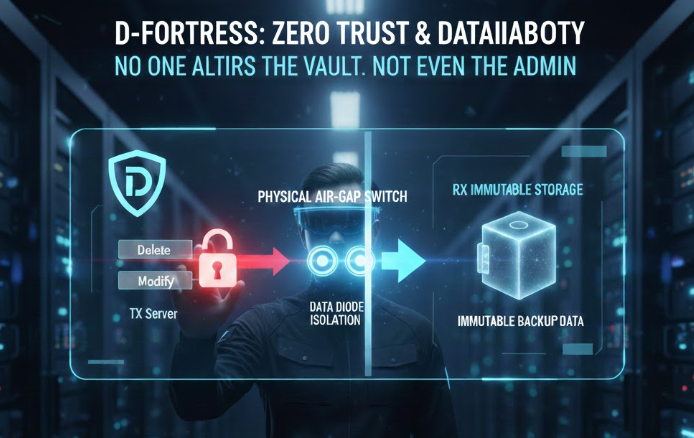

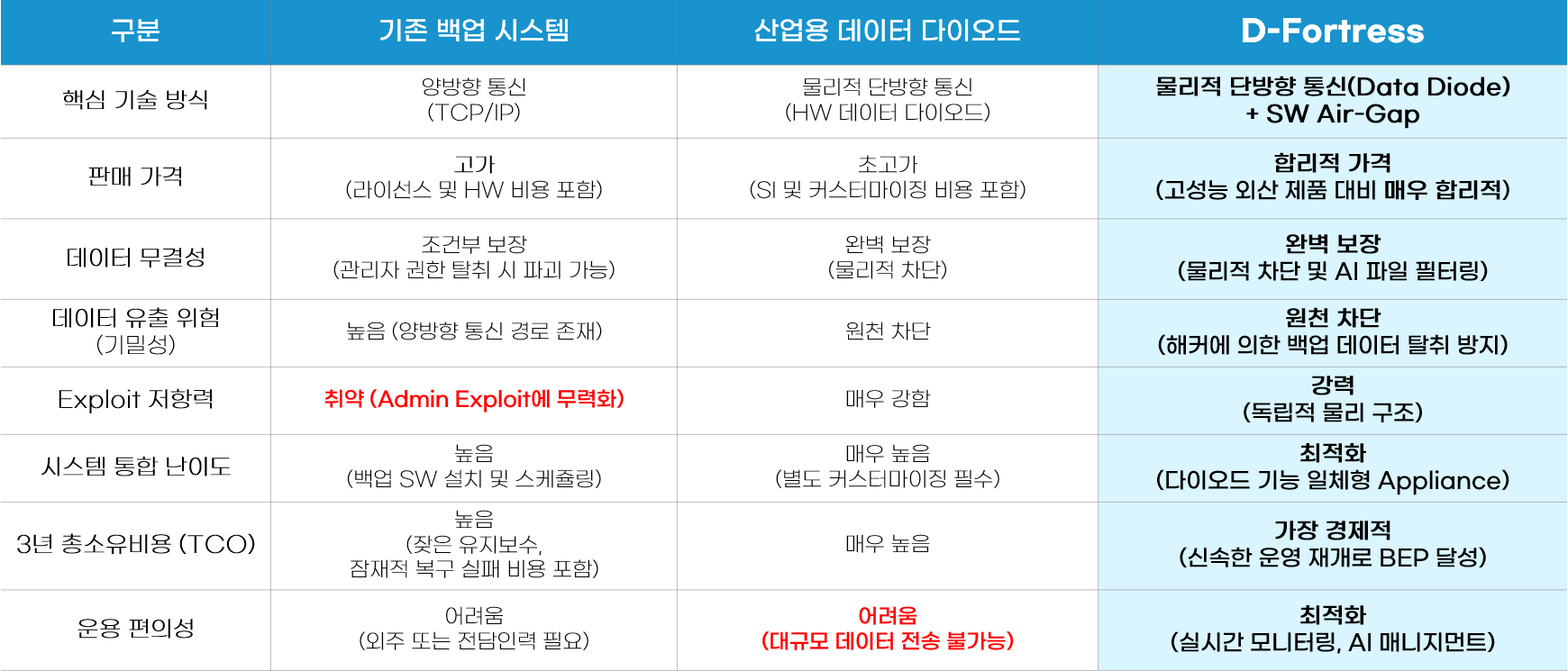

디포트리스(D-FORTRESS)는 기존 백업 솔루션의 한계를 뛰어넘는 데이터 다이오드 기반의 물리적 에어갭(Physical Air-Gap) 기술을 구현합니다.

핵심 강점 1: 물리적 에어갭(Physical Air-Gap)

디포트리스는 특허 출원된 기술인 데이터 다이오드를 사용해 백업 데이터를 수신 서버에 저장하지만 해커들은 네트워크 상에서 수신 서버에 접속 자체가 불가능합니다. 따라서 해커가 네트워크를 타고 백업 서버에 접근하는 것 자체가 물리적으로 불가능합니다.

핵심 강점 2: 제로 트러스트(Zero Trust) 아키텍처

아무도 믿지 않는다는 원칙하에, 하드웨어 레벨에서 데이터 경로를 제어합니다. 소프트웨어 보안이 뚫리더라도 물리적 접속 경로가 닫혀 있으면 그 어떤 해커도 백업 데이터에 손을 댈 수 없습니다. 또한 관리자도 백업 데이터를 삭제하거나 변경하지 못하도록 하여 내부자에 의한 백업 데이터 훼손이나 부주의에 의한 백업 데이터 삭제를 방지할 수 있습니다.

핵심 강점 3: 압도적인 가성비와 신속한 복구

수억 원대의 외산 솔루션 대비 합리적인 도입 비용을 자랑하며, 복잡한 설정 없이도 강력한 보안성을 유지합니다. 특히 보안 전문가가 부족한 중소기업(SMB)에 최적화된 솔루션입니다. 또한 이중 데이터 다이오드를 통해 백업 데이터를 신속히 복구할 수 있습니다.

왜 지금 디포트리스를 도입해야 하는가?

2025년 1분기 전 세계 랜섬웨어 피해는 전년 대비 122%나 증가했습니다. 특히 국내 피해 기업 중 84%가 중소기업이며, 감염 시 데이터 복구율은 10% 미만입니다. 디포트리스는 단순히 데이터를 저장하는 장치가 아니라, 기업의 생존을 보장하는 최후의 요새입니다.

만약 메인 백업 시스템이나 DR 시스템이 있으시다면, 저희 디포트리스를 해킹 등 비상시를 대비한 데이터 금고로 활용하시면 귀사의 시스템은 한층 안전한 백업 운영 체계를 갖추게 될 것입니다.

▶ 추천 대상

- 중요한 고객 데이터를 보유한 기업

- 랜섬웨어 감염 시 서비스 중단 피해가 막대한 제조/IT 기업

- 기존 백업 시스템의 보안이 불안한 보안 담당자

결론: 보안의 완성은 물리적 격리 백업입니다.

해커의 기술은 나날이 고도화되고 있습니다. 이제 소프트웨어적인 방어만으로는 부족합니다. 네트워크에서 완전히 분리된 안전한 공간, 디포트리스를 통해 소중한 데이터를 랜섬웨어 위협으로부터 영구히 격리하십시오.

제품 문의 및 상담: 홈페이지 (http://dfortress.kr) / info@rockgatecore.com / 070-8080-4910

Analysis of Advanced Hacker Techniques Targeting Backup Data

1. Compromising Admin Credentials via AD (Active Directory)

Hackers no longer just target individual servers; they aim for the Active Directory (AD), the heart of corporate identity management. Once Domain Admin privileges are seized, attackers can:

- Access Backup Consoles: Gain entry to backup software (e.g., Veeam, Commvault) using stolen credentials to delete or encrypt stored snapshots.

- Deploy via GPO (Group Policy Object): Use administrative policies to push ransomware scripts simultaneously to all endpoints and backup servers.

2. Bypassing and Neutralizing Immutable Backups

While "Immutable Storage" (WORM) was once considered a silver bullet, attackers have found ways to circumvent it:

- Policy Manipulation: By gaining root access to the backup server or cloud console, hackers change the "retention period" to zero days, causing the system to delete its own backups.

- Time-Bomb Attacks (Backup Poisoning): Attackers remain dormant for months, ensuring the malicious code is included in "clean" backup cycles. This creates a "recovery loop" where restoring data re-activates the ransomware.

3. Disabling System Recovery Features (VSC Deletion)

A classic but evolving technique is the immediate destruction of local recovery points:

- Volume Shadow Copy (VSC) Deletion: Using commands like vssadmin delete shadows /all, hackers ensure that Windows-native "Previous Versions" are unavailable for quick recovery.

- Service Termination: Ransomware now automatically identifies and kills processes related to SQL databases and backup agents to ensure files are not "in use" and can be fully encrypted.

4. 0-Day Vulnerabilities in Backup Software

Modern attackers actively hunt for and exploit unpatched vulnerabilities specifically within backup applications. These exploits allow Remote Code Execution (RCE) to bypass software-level security and directly wipe the underlying storage.

5. Hardware and Firmware Sabotage

In extreme cases, attackers go beyond the OS level to target the storage firmware:

- Bricking Hardware: By corrupting the firmware of NAS or SAN devices, hackers make the physical storage disks inaccessible, rendering the data unrecoverable even if the encryption keys are found.

[Summary Table: Comparison of Attack Methods]

| Category | Traditional Attack | Modern Advanced Attack |

The Ultimate Defense: D-FORTRESS

Against these sophisticated threats, software-level defense is insufficient. D-FORTRESS provides the ultimate security through:

- Physical Air-Gap: Physically disconnecting the backup from the network when not in use.

- Zero Trust Architecture: Ensuring that even an administrator with stolen credentials cannot delete or modify the "vaulted" backup data.

#랜섬웨어백업 #디포트리스 #DFORTRESS #백업서버공격 #에어갭백업 #데이터복구 #기업보안 #락게이트코어 #랜섬웨어방어 #제로트러스트백업

'D-Fortress' 카테고리의 다른 글

| [보안 전략] "공격은 상수, 복구는 변수" 랜섬웨어 시대, 왜 '디포트리스'인가? (0) | 2025.12.26 |

|---|---|

| 랜섬웨어 감염 시 긴급 대응 가이드 및 위기관리 전략 (0) | 2025.12.22 |

| 금융권 보안의 패러다임 전환: 금감원 제로 트러스트 가이드라인과 D-FORTRESS의 사이버 복원력 (0) | 2025.12.17 |

| 당신의 회사에 지금 당장 디포트리스 백업 시스템을 도입해야 하는 이유! (0) | 2025.12.08 |

| [쿠팡 사태 분석] 1조원 과징금 부르는 개인정보 유출, D-Fortress였다면 3,370만 건 유출 막았다. (0) | 2025.12.05 |