1. 글로벌 동향: "시스템보다 사람의 신뢰를 해킹한다"

2026년 초, 글로벌 보안 시장의 가장 큰 변화는 공격의 타겟이 '서버'에서 '신뢰'로 옮겨가고 있다는 점입니다.

- CEO들의 최대 고민, AI 사기(Fraud): 세계경제포럼(WEF)의 최신 보고서에 따르면, 기업 리더들이 가장 우려하는 위협 1위가 랜섬웨어에서 'AI 기반 사이버 사기'로 변경되었습니다.

- 딥페이크의 위협: 생성형 AI를 활용해 임원의 목소리와 얼굴을 복제, 거액의 송금을 유도하는 정교한 사회공학적 공격이 전 세계적으로 급증하고 있습니다.

- 보안 리더의 94%: 대다수의 보안 전문가들이 AI를 올해 가장 강력한 보안 영향력으로 꼽으며, 'AI vs AI'의 방어 체계 구축에 사활을 걸고 있습니다.

2. IT 실무자 필독: '자율형 정찰 에이전트'의 등장

전산 담당자와 CTO/CIO가 주목해야 할 기술적 위협은 공격의 '자동화' 수준이 임계점을 넘었다는 것입니다.

- 240개 취약점 동시 정찰: 단 한 명의 해커가 AI 에이전트를 활용하여 전 세계 인터넷 망의 취약점을 스스로 탐색하고 침투 시나리오를 설계하는 사례가 보고되었습니다.

- 적응형 멀웨어(Adaptive Malware): 보안 엔진의 탐지 로직에 따라 실시간으로 코드를 변조하는 멀웨어가 확산되며, 기존의 시그니처 기반 방어는 사실상 무력화되었습니다.

- 권한 상승 취약점 비상: 마이크로소프트의 1월 패치 결과, 전체 취약점의 절반 이상(57건)이 권한 상승과 관련되어 있어 내부 침투 후 확산 방지가 더욱 중요해졌습니다.

3. 국내 보안 뉴스: 소규모 웹사이트 연쇄 해킹 주의보

한국인터넷진흥원(KISA)은 최근 국내 교육기관 및 중소 쇼핑몰을 노린 대규모 데이터 유출 사고에 대해 강력한 주의보를 발령했습니다.

- 피해 확산: 충북대 등 17개 주요 교육·의료 기관 및 비영리 단체가 타겟이 되었으며, 유출된 데이터는 다크웹에서 거래되고 있는 것으로 파악됩니다.

- 웹셸(WebShell) 주의: 노후된 웹 서버의 취약점을 통해 웹셸을 설치하고 데이터를 탈취하는 방식이 주를 이루고 있어, 즉각적인 OS 및 소프트웨어 패치가 요구됩니다.

-

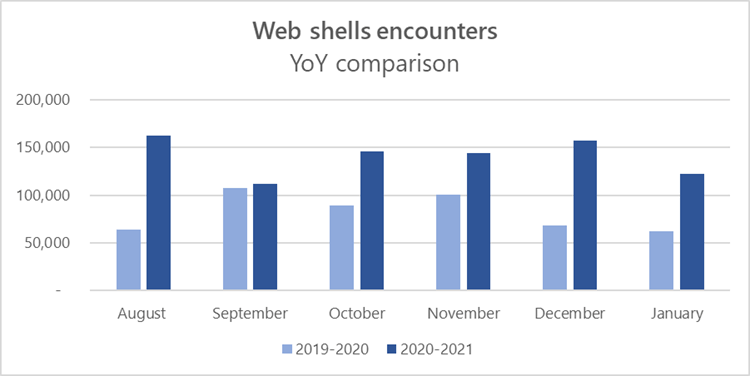

웹셸(WebShell)은 노후화된 웹 서버나 취약한 애플리케이션에 업로드되어 공격자가 원격으로 시스템을 제어할 수 있게 하는 악성 스크립트입니다. 웹 서버의 최우선 보안 위협 중 하나로, 개인정보 유출, 웹사이트 위변조, 백도어 설치 등 심각한 피해를 입힙니다.

웹셸 공격의 핵심 내용과 즉각적인 대응 조치는 다음과 같습니다.

1. 주요 공격 방식 및 특징

노후된 시스템 집중 공격: 패치되지 않은 구버전 OS, 웹 서버 소프트웨어(Apache, IIS 등), 웹 애플리케이션의 취약점을 이용합니다.

파일 업로드 취약점 활용: 게시판 등에서 파일 확장자 검증이 미흡한 점을 악용하여 PHP, ASP, JSP 등의 웹셸 파일을 서버에 올립니다.

지속적 제어 및 데이터 탈취: 한 번 설치되면 원격에서 명령어를 실행하여 서버 내 파일을 조회, 수정, 삭제하고 데이터를 탈취합니다.

2. 즉각적인 필수 보안 조치 (요구사항)

OS 및 소프트웨어 최신 패치: 웹 서버, 데이터베이스, CMS(WordPress, XE 등)의 운영체제 및 애플리케이션을 최신 버전으로 업데이트하여 알려진 취약점을 제거해야 합니다.

웹 방화벽(WAF) 설정: 악의적인 파일 업로드 및 비정상적인 접근 패턴을 탐지하여 차단합니다.

파일 업로드 기능 제한: 업로드 디렉터리 내에서 스크립트 실행 권한을 제거하고, 허용된 파일 형식만 업로드되도록 검증을 강화합니다.

최소 권한 원칙 적용: 웹 서비스(Apache, IIS 등)를 root나 관리자 권한이 아닌 최소 권한의 계정으로 운영하여, 웹셸이 실행되더라도 시스템 전반에 영향을 미치지 않도록 합니다.

3. 주기적 관리 및 점검

주기적인 무결성 점검: 웹 서버 파일 시스템의 최근 변경 사항을 모니터링하여 의심스러운 스크립트가 존재하는지 확인합니다.

웹셸 탐지 도구 활용: 전용 솔루션이나 스캐너를 통해 난독화된 웹셸까지 탐지합니다.

노후된 웹 서버를 방치하는 것은 공격자에게 침투 경로를 제공하는 것과 같으므로, 시스템 운영자는 즉시 최신 보안 패치를 적용해야 합니다.

💡 전문가 관점 분석: "사이버 복원력(Resilience)이 곧 경쟁력"

디포트리스(Defortress) 분석팀은 2026년의 보안 성공 여부가 '어떻게 막느냐'보다 '어떻게 회복하느냐'에 달려 있다고 판단합니다.

- 신원 중심 보안(Identity-First): 계정 탈취가 모든 사고의 시작입니다. 단순 비밀번호를 넘어 지속적인 신원 검증(Zero Trust) 체계로 전환해야 합니다.

- AI 통합 관제: 인간의 속도로는 AI 공격을 막을 수 없습니다. 탐지부터 대응까지 자동화된 AI 보안 플랫폼 도입이 시급합니다.

- 예방의 경제학: 사고 후 보상액(2024년 평균 488만 달러)을 감안할 때, 사전 방역과 불변 백업 시스템에 투자하는 것이 기업 수익 보호에 훨씬 유리합니다.

키워드: #디포트리스 #보안이슈리포트 #AI보안 #랜섬웨어동향 #KISA주의보 #IT보안트렌드

'News' 카테고리의 다른 글

| 2026 글로벌 사이버 위협 전망: AI 사기·딥페이크·아이덴티티가 ‘공격의 표준’이 된다 (0) | 2026.01.15 |

|---|---|

| 인스타그램 1,750만 계정 노출 위기 [260112 보안 & 랜섬웨어 데일리 리포트] (0) | 2026.01.12 |

| 역대 최다 '랜섬웨어' 공포! 내 데이터 지키는 '3-2-1 백업' 공식 (2025년 피해 현황) (0) | 2026.01.09 |

| AI 해킹 시대, '패치' 중심 보안의 몰락... 이제는 '물리적 차단'과 '면책'이 답이다 (0) | 2026.01.09 |

| 🚨 락빗(LockBit) 랜섬웨어의 부활과 AI가 가속화하는 사이버 위협 트렌드 (5) | 2025.12.16 |